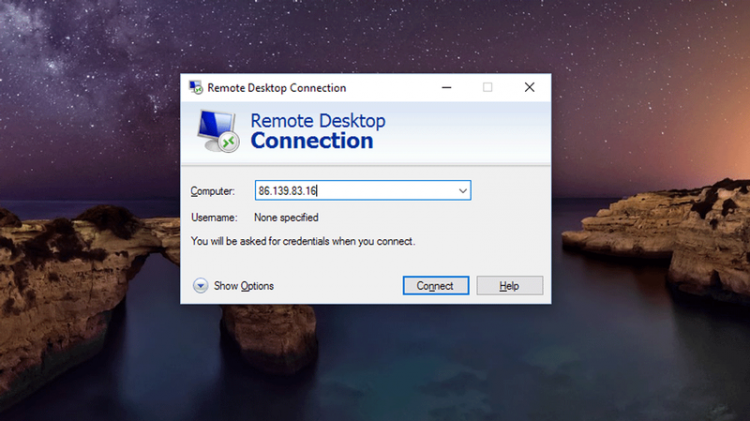

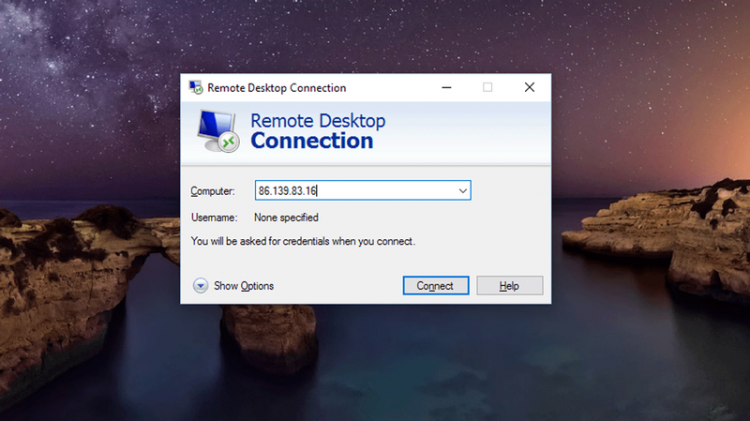

Программ без ошибок не бывает — это аксиома. Ведь программы пишут люди, а они могут допускать просчёты. И вот в Windows 10 (1903) им нашлось место. Сообщается, что в системе аутентификации сетевого уровня (NLA) обнаружен баг, позволяющий злоумышленникам взять под контроль удалённые сеансы. Баг был обнаружен специалистами Координационного центра CERT.

Причина состоит в том, что работу NLA в последней версии «десятки» изменили. Теперь этот режим работает иначе, чем в предыдущих версиях ОС. Суть в том, что механизм проверки подлинности кеширует учётные данные клиента на узле RDP, чтобы в случае обрыва связи, завершения сессии и так далее он мог быстро войти в систему снова. Однако это же позволяет злоумышленнику обойти экран блокировки Windows и нелегально подключиться.

Дело в том, что повторно подключённый сеанс RDP восстанавливается на рабочем столе, а не на экране входа в систему. То есть вводить логин и пароль уже не нужно. Более того, эта уязвимость позволяет обойти систему многофакторной аутентификации (MFA).

При этом в Microsoft заявили, что это не является ошибкой или уязвимостью. По данным компании, сценарий не соответствует критериям Microsoft Security Servicing для Windows. Иначе говоря, это нормальное, по мнению корпорации, поведение системы, а не брешь. Так что изменений в этом в ближайшее время ожидать не стоит. Рекомендацией для пользователей же является блокировка локальной машины, чтобы злоумышленник не мог войти в аккаунт пользователя.